جلوگیری از پورتاسکن در میکروتیک با قابلیت PSD

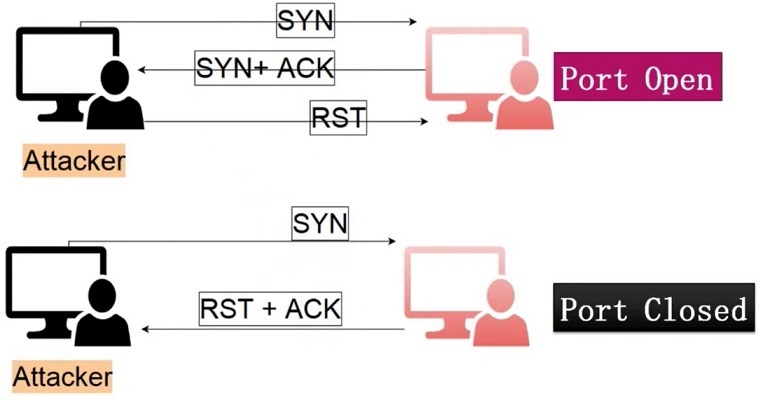

یکی از رایجترین حملهها روی روترهایی که مستقیماً به اینترنت وصل هستند، پورتاسکن هست. مهاجم با اسکن کردن پورتها میفهمه چه سرویسهایی روی دستگاه شما بازه و بعدش میتونه مرحله بعدی حمله رو شروع کنه. تغییر پورتهای پیشفرض کمک میکنه ولی کافی نیست، چون ابزارهایی مثل Nmap خیلی راحت سرویسهای پنهان رو هم پیدا میکنن. اینجاست که باید از PSD (Port Scan Detection) استفاده کنیم.

PSD چیست؟

PSD یک مکانیزم داخلی در Firewall میکروتیکه که تلاشهای اسکن پورت رو تشخیص میده. وقتی تعداد و نوع پورتهایی که یک منبع توی یک بازه زمانی اسکن میکنه از حد مشخصی بیشتر بشه، اون IP توی یک address-list قرار میگیره و میشه براش محدودیت گذاشت یا کامل بلاکش کرد.

پارامترهای اصلی:

-

Weight Threshold: هر بار یک پورت اسکن بشه امتیاز میگیره. وقتی امتیاز به حدی که تعیین کردید برسه، آدرس به عنوان اسکنر شناخته میشه.

-

Delay Threshold: بازه زمانی بررسی (مثلاً 3 ثانیه).

-

میشه برای پورتهای مهمتر (0–1024) وزن بیشتری تعریف کرد تا سریعتر تشخیص داده بشن.

نمونه تنظیمات عملی

۱) فعالسازی PSD و اضافه کردن به لیست اسکنرها

🔐درک امنیت سایبری:درست مثل یک ایست بازرسی نظامی در دنیای امنیت سایبری، زیاد دربارهی دفاع چندلایه یا کلی مخفف پیچیده…

در دنیای فناوری امروز، امنیت سایبری دیگر به معنای ایجاد دیوارهای بلند و جلوگیری مطلق از نفوذ نیست. تهدیدات سایبری…